VPNサーバ構築の続きです。

大きく3つに分けて記事を書いています。

1 サーバ編2 SoftEther VPN Server初期設定(GUI)編(今回の記事)3 クライアント編

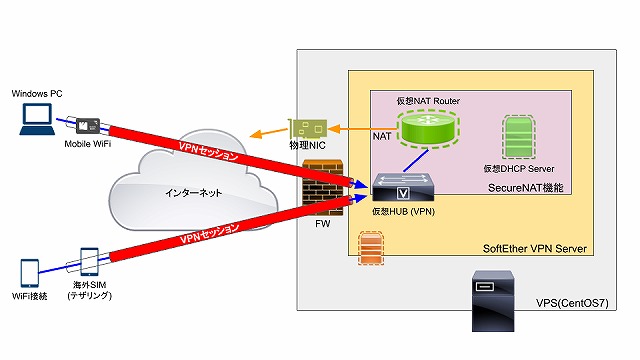

今回構成するVPNネットワーク図

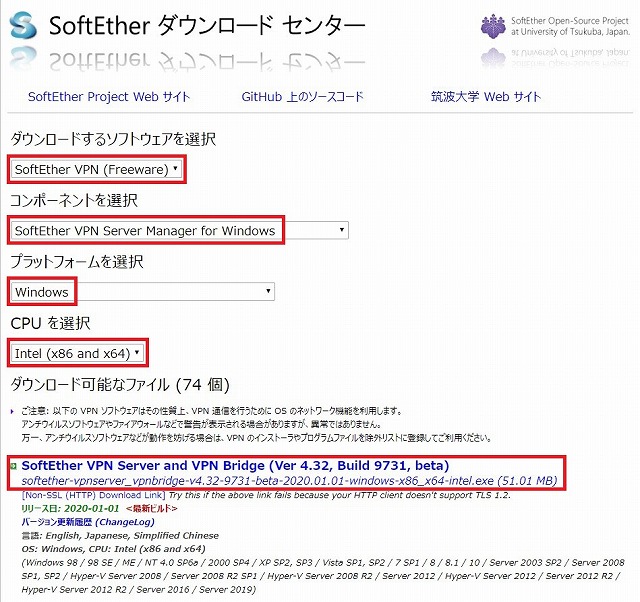

1 SoftEther VPN Server Managerのダウンロード

SoftEther ダウンロードセンターからWindowsでGUI設定するためのコンポーネント「SoftEther VPN Server Manager for Windows」をダウンロードします。

コンポーネントには、他にMac版やCUI(コマンドライン)で設定できるためのものもあります。

環境に合わせて、各項目を選択します。

CUIで操作したい場合は、こちらの「コマンドライン管理ユーティリティマニュアル」を参照してください。

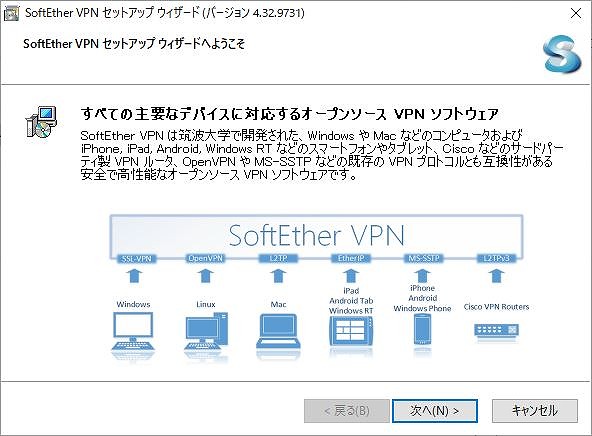

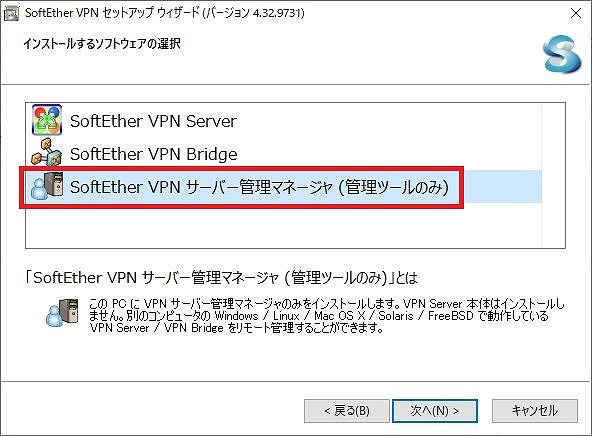

2 SoftEther VPN Server Managerのインストール

ダウンロードしたソフトウェアを実行し、セットアップします。

SoftEther VPN サーバー管理マネージャ(管理ツールのみ)を選択し、インストールします。

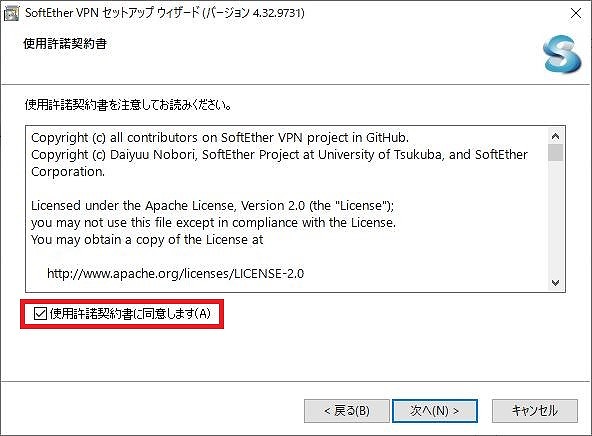

使用許諾契約書を読み、「同意します」にチェックを付けて次に進みます。

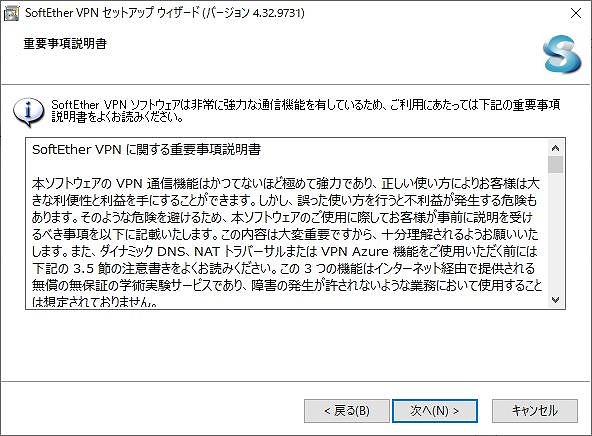

重要事項説明書を読み、次へ進みます。

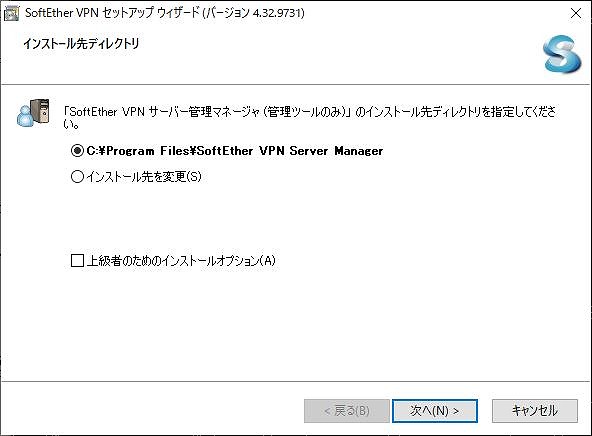

インストールディレクトリを適宜に指定します。

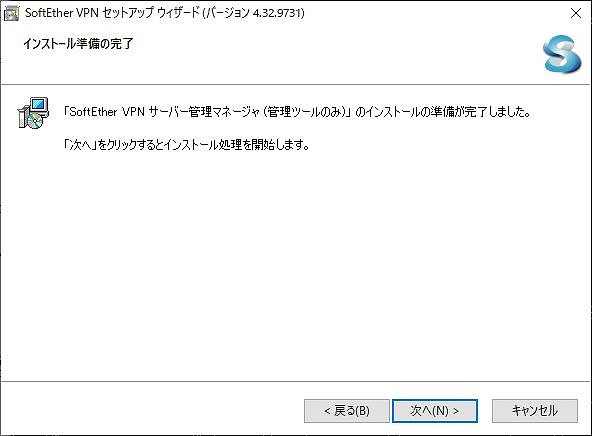

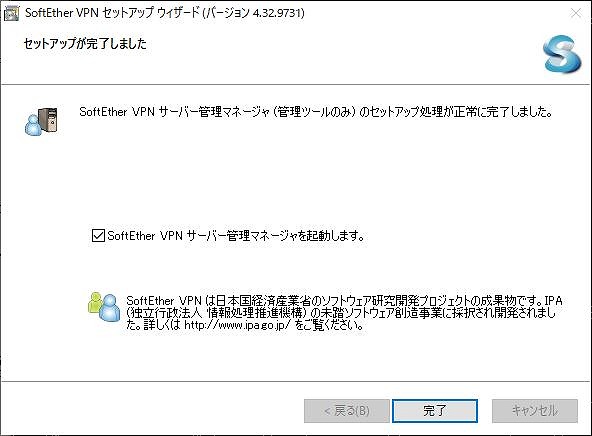

セットアップが完了しました。

3 SoftEther VPN Server初期設定

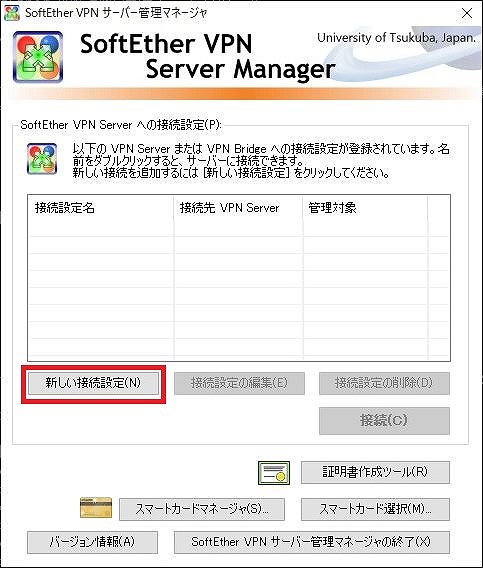

SoftEther VPN サーバー管理マネージャが起動するので「新しい接続設定」をクリックします。

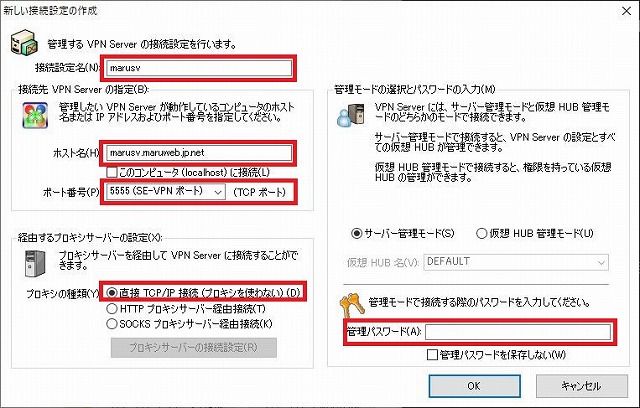

任意の「接続設定名」を入力します。

「ホスト名」には、サーバのホスト名またはIPアドレスを指定します。

「ポート番号」は、前回のサーバ編で使用するポートを「5555」としたので、選択します。

「管理パスワード」は、管理マネージャを起動する際に、パスワード入力が必要な場合に設定します。

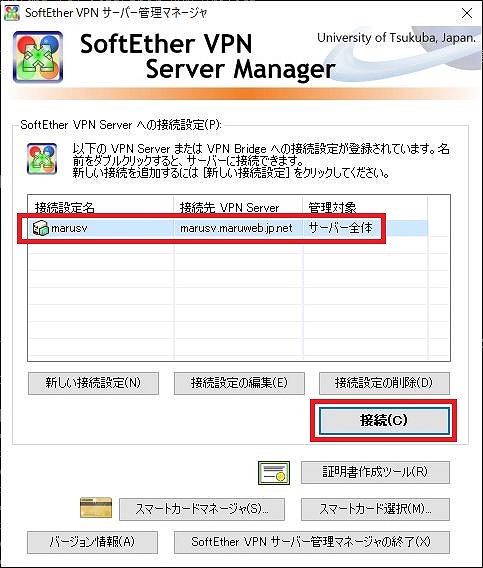

「OK」をクリックすると、作成した接続設定名が追加されるので、選択して「接続」をクリックします。

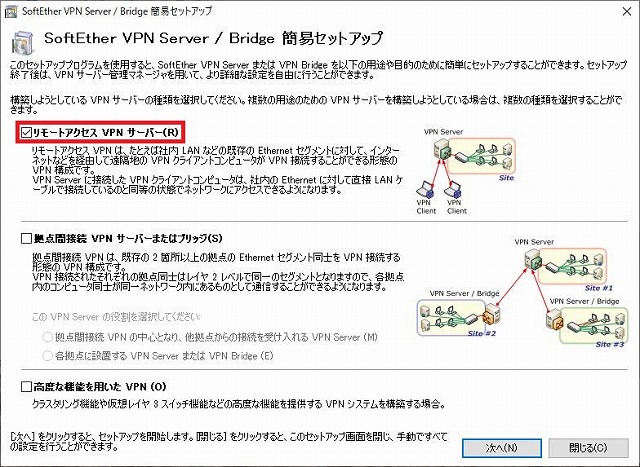

簡易セットアップ画面が表示されます。

今回は、このまま「簡易セットアップ」で設定していきます。

私の場合の構成では、「リモートアクセス VPN サーバー」となりますので、チェックを付けて次へ進みます。

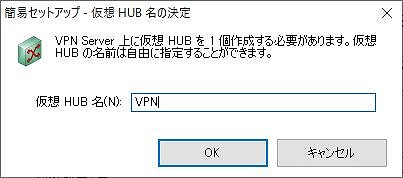

仮想HUBを作成しますので、任意の名前を入力します。

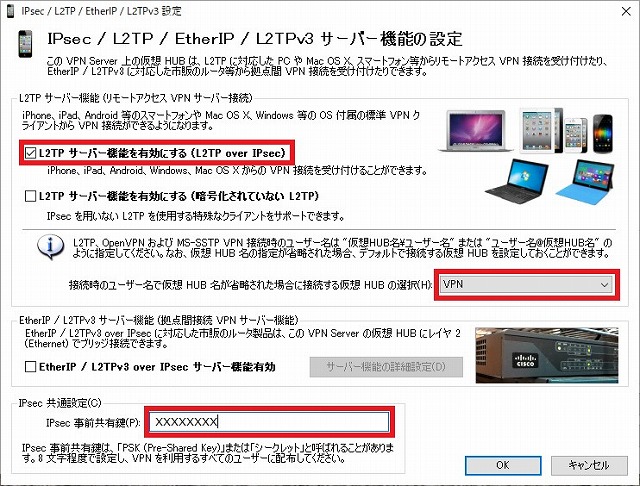

次に、IPsec / L2TP / EtherIP / L2TPv3 設定画面が表示されます。

今回クライアントでVPN接続するのは、スマホやWindowsPCなので、「L2TP サーバー機能を有効にする(L2TP over IPsec)」にチェックを付けます。

先ほど作成した仮想HUBを選択します。

IPsec 事前共有鍵を入力します。

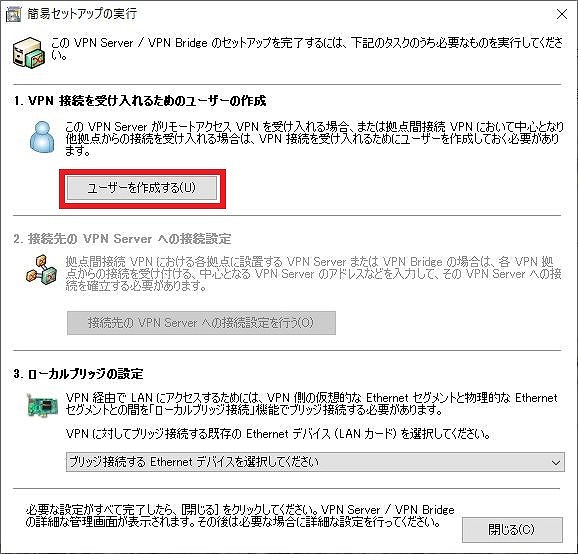

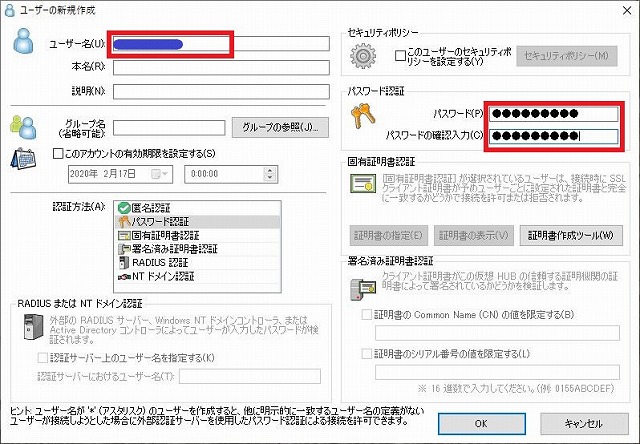

VPN接続をするためのユーザーを作成します。

今回は、最低限の設定で、ユーザー名とパスワード認証のためのパスワードを入力し作成します。

セキュリティ機能を高めたい場合は、他の設定をしてください。

詳しくはこちらの「仮想HUBのセキュリティ」を参照してください。

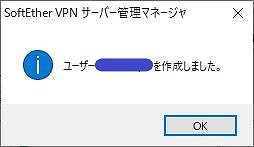

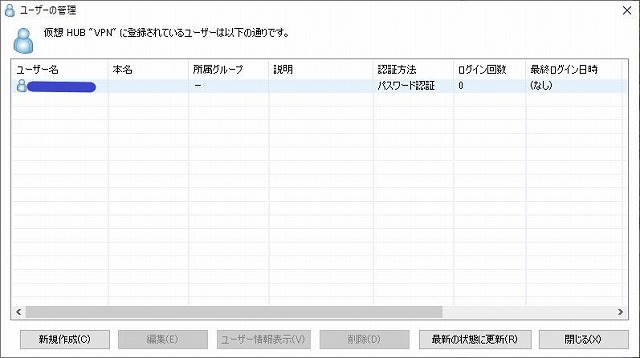

作成したユーザーが追加されています。

「閉じる」ボタンでウィンドウを閉じます。

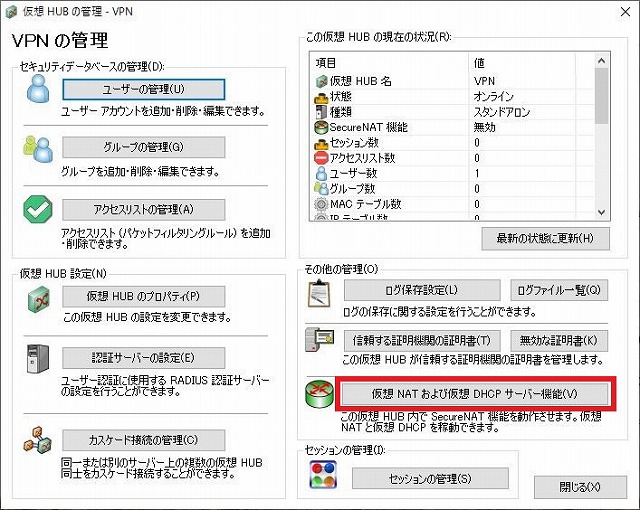

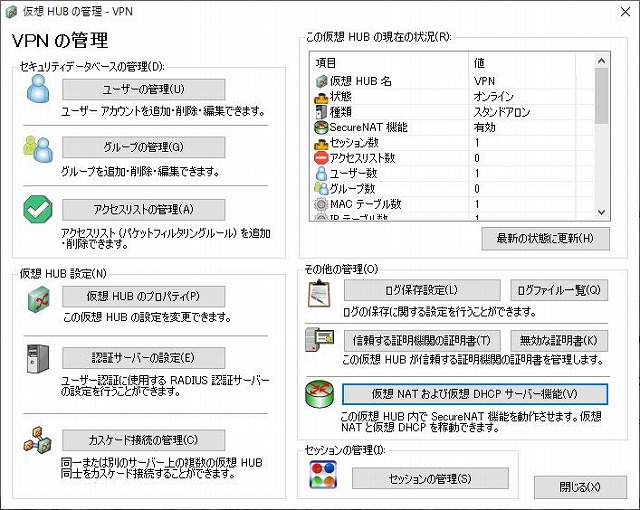

仮想HUBの管理画面へ戻ります。表示されない場合は、「仮想HUBの管理」ボタンをクリックし開きます。

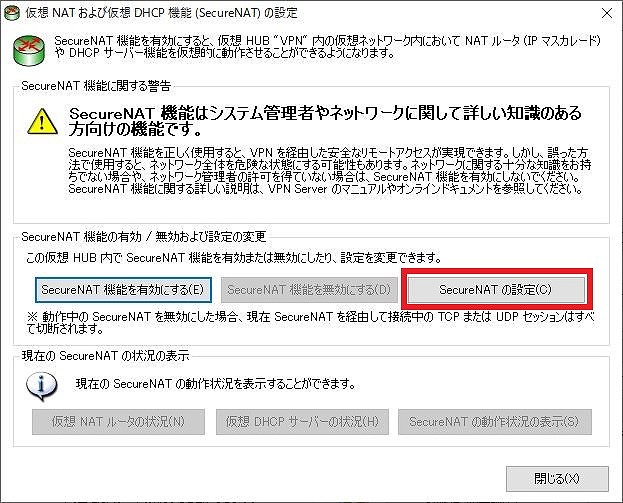

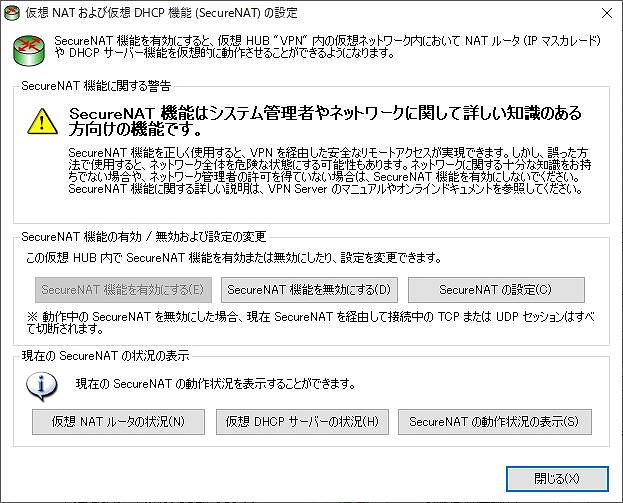

「仮想 NAT および仮想 DHCP サーバー機能」ボタンをクリックします。

「SecureNATの設定」をクリックします。

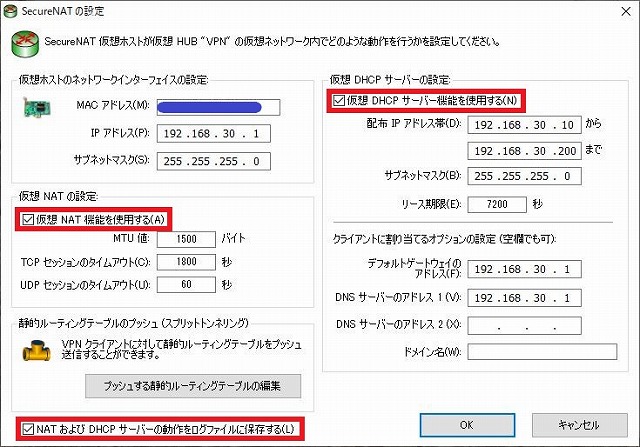

仮想NATの設定で「仮想 NAT 機能を使用する」にチェックを付けます。

仮想DHCPサーバーの設定で「仮想 DHCP サーバー機能を使用する」にチェックを付けます。

各IPアドレス等の設定は、デフォルトで問題ありませんが、必要に応じて変更等をします。

ログを保存したい場合は、「NAT および DHCP サーバーの動作をログファイルに保存する」にチェックを付けます。

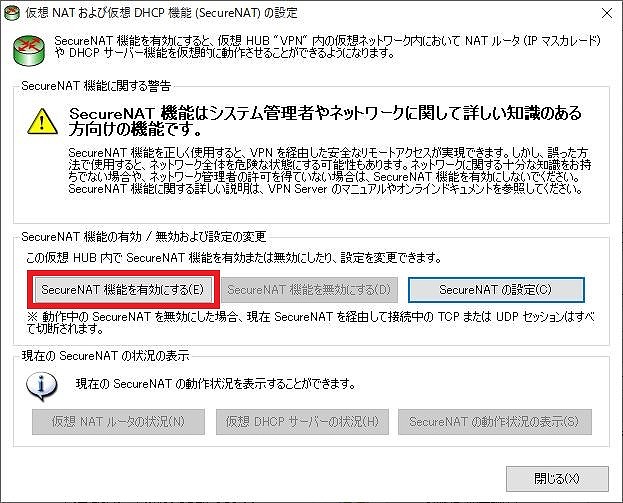

設定が完了したら「SecureNAT 機能を有効にする」をクリックします。

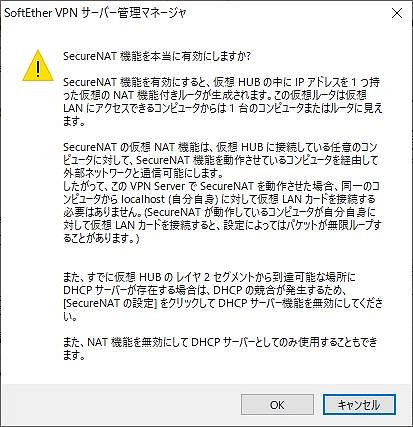

警告が表示されます。

問題なければ、「OK」をクリックして有効化します。

画面が戻り、SecureNAT 機能が有効化されています。

「閉じる」ボタンをクリックして戻ります。

実際に使用している際には、「現在の SecureNAT の状況の表示」の各状況ボタンをクリックすることでそれぞれの状況を確認することができます。

仮想HUBの管理画面に戻ります。

仮想HUB設定の「仮想 HUB のプロパティ」では、仮想HUBの管理パスワードの設定、同時セッション数や接続元IPの制限などが設定できます。

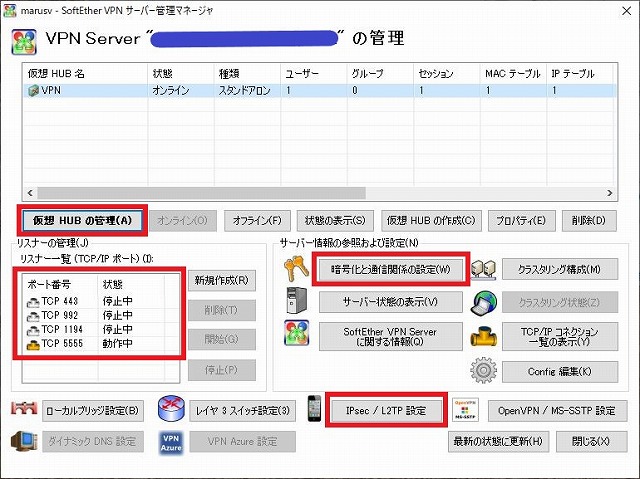

管理マネージャ画面に戻ります。

「仮想HUBの管理」では、上の設定画面を表示します。

リスナーの管理では、サーバーのリスナーポートの一覧が表示されています。

使用するポート以外は、削除しても問題ありません。

「IPsec / L2TP 設定」では、IPsec事前共有鍵の確認ができます。

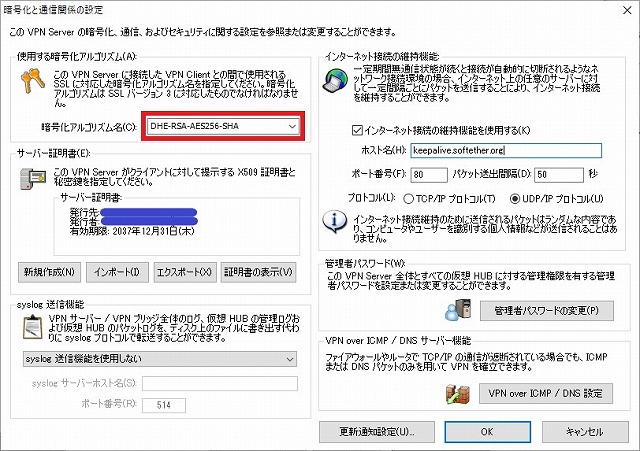

次に「暗号化と通信関係の設定」をクリックします。

使用する暗号化アルゴリズムで、適宜の暗号化アルゴリズムを選択します。

サーバー証明書を指定します。

設定が完了したならば、「OK」をクリックしてます。

全ての画面を閉じて終了します。

初期設定は、以上になります。

あとは、クライアントを設定するとVPN接続ができるようになります。

次回のクライアント設定編では、Windows10とAndroidの設定要領です。

VPNサーバの構築に併せて、記事を追加しました。

VPNの確認と検証VPNの確認と検証その2

構築したVPN構成の確認と接続検証についてまとめています。